Como hacer cable de red

Como algunos sabrán actualmente estoy estudiando

Ingeniería Civil Electrónica con Especialización en Telecomunicaciones, por lo

que parte esencial de las telecomunicaciones, son las redes.

En un laboratorio práctico, se nos mostró y se nos

pidió que realizáramos un cable de red, en el cual nos daban todos los

implementos para crear uno y luego probar su funcionamiento.

Pues bien, el día de hoy les traigo la realización

de tal laboratorio de manera que todos sepan como se fabrica un cable de Red

desde Cero.

¿Qué

Necesitamos?

- Cable UTP (En este laboratorio utilizaremos cable Categoría 5e)

- Dos Conectores RJ45

- Ponchadora (Herramienta especial para la creación de cables de red o cables telefónicos)

- Alicates}

- Probador de conexión Ethernet (Opcional)

¿Cómo Lo

Hacemos?

Comenzaremos por recopilar parte de los

implementos.

En este caso se puede observar 1 metro de cable UTP

Cat. 5e, los 2 conectores RJ45, la Ponchadora (que parece un alicate), y el

probador de cable de red.

En este caso, la Ponchadora utilizada trae una

cuchilla para pelar el cable a la distancia normada de 1,7cm. según las normas

de cable Ethernet descritas por la ITU y por la IEEE.

Acá se observan los cables internos los cuales nos

servirán para crear nuestra conexión.

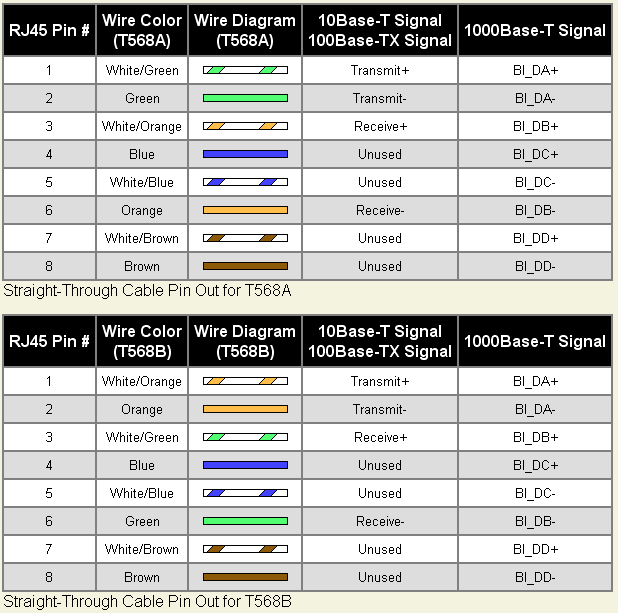

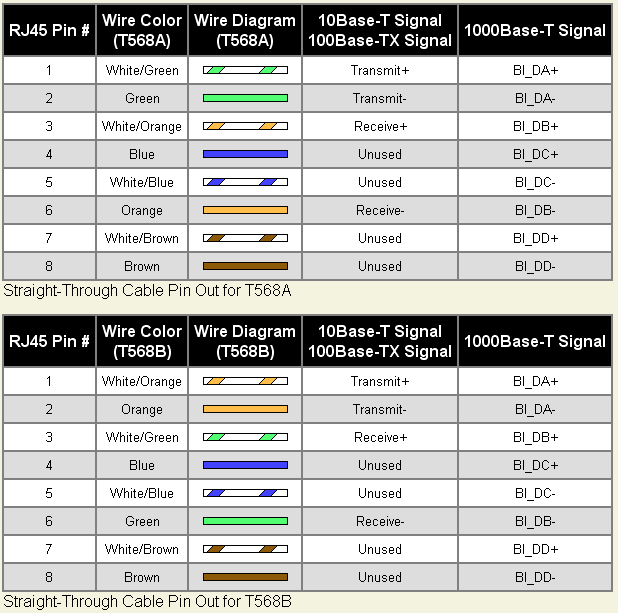

Acá podemos ver dos tipos de disposiciones para los

cables internos los cuales van ordenadamente dentro del conector RJ45.

Tenemos dos disposiciones de los cables para

realizar los conectores. T568A y T568B.

Ahora existen dos tipos de conexiones. La conexión

paralela sirve para realizar conexiones entre PC-switch, PC-HUB, etc.

La conexión cruzada sirve para realizar conexiones

entre PC-PC, Switch-Switch, HUB-HUB, etc.

La conexión Paralela se realiza mediante el

diagrama de cableado T568A en el conector inicial y T568A en el conector

final, o T568B en el conector inicial y T568B en el conector final.

La conexión Cruzada se realiza mediante el diagrama

de cableado T568A en el conector inicial y T568B en el conector final, o

viceversa.

Ahora algo muy importante es la distribución de

pines en el conector RJ45. En la diagrama de arriba se puede observar la

distribución de ellos.

Ahora con muchísima calma, ordenamos los cables y

los ponemos dentro del conector RJ45.

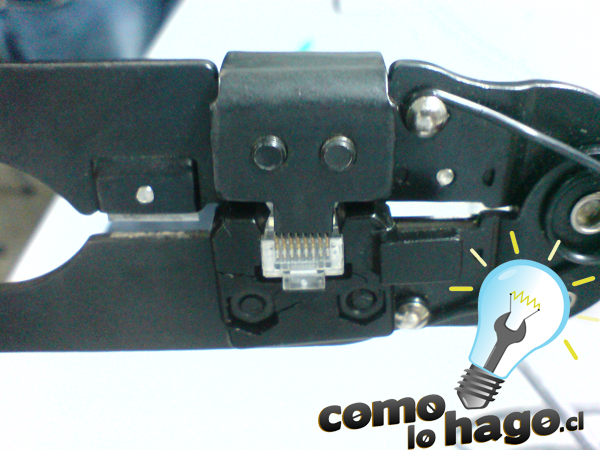

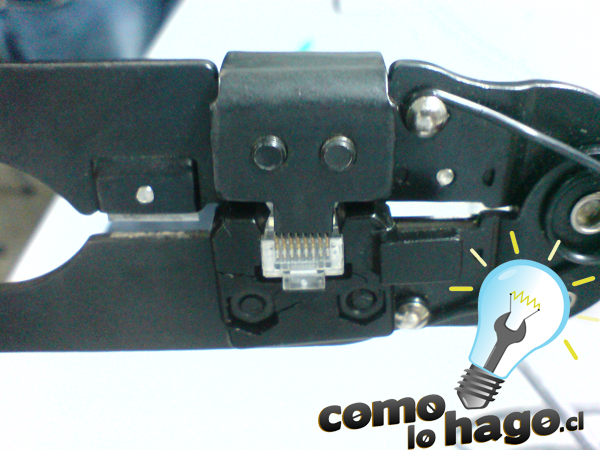

Ponemos el conector, con el cuidado de que no se

salga el cable de él, en el espacio dispuesto para él en la ponchadora.

Y apretamos. Esto hará que los pines desciendan de

manera que toquen el cable y generen un punto de conexión entre el cable

metálico y el pin del conector RJ45.

Repetimos el proceso para el conector terminal

dependiendo de la configuración requerida.

Finalmente si poseemos un probador de cables, lo

conectamos y hacemos las pruebas correspondientes.

Vemos la luz verde y el mensaje “PASS”, correspondiente

a que nuestra conexión ha sido exitosa y por ende el cable está listo para ser

utilizado.